Отслеживание переписки в Telegram, Signal и WhatsApp

Появилась тревожная информация о том, что ФСБ научилась отслеживать переписку пользователей в Telegram, Signal и WhatsApp - отсюда.

ФСБ и полиция получили возможность отслеживать переписку в зашифрованных мессенджерах Telegram, Signal и WhatsApp. Спецслужбы могу узнать, кто с кем, где и когда общается, но не прочитать сами сообщения. Об этом сообщила The New York Times, получившая документы российских поставщиков технологий для силовиков.

Детали. Как пишет газета, российские власти за последние годы сумели накопить большой арсенал инструментов для борьбы с инакомыслием в интернете, за счет чего Россия «быстро догоняет Китай и Иран». Война и желание бороться с противниками войны повысила спрос силовиков на эти технологии и подтолкнула к развитию новых систем слежки, пишет NYT.

▪️Среди лидеров этого рынка – компания «Цитадель», которую когда-то частично контролировал Алишер Усманов.

▪️Самая опасная для россиян разработка, как пишет NYT, – это программа NetBeholder, придуманная одной из дочерних компаний «Цитадели» – «МФИ Софт». Она способна отслеживать, куда направляется зашифрованный трафик мессенджеров WhatsApp, Signal или Telegram. Например, программа может определить, кто с кем разговаривает, когда и где, а также выяснить, прикреплен ли файл к сообщению. Раньше такую информацию можно было получить только от производителей приложений.

▪️Еще одна функция NetBeholder позволяет определить, использует ли человек несколько телефонов, а также составить карту контактов этих телефонов с гаджетами других людей. Кроме того, операторы программы могут вычислить, какие телефоны находились в одном и том же месте в определенный день. Также программа позволяет определить регион России, из которого родом пользователь, или страну, из которой приехал иностранец.

▪️У создателей Signal, Telegram и WhatsApp мало средств защиты от такой слежки. Шифрование может маскировать определенные сообщения, которыми обмениваются, но не может блокировать данные об обмене, объясняет газета.

▪️Это признают и сами компании. «Signal не был разработан, чтобы скрыть от вашего собственного интернет-провайдера тот факт, что вы используете Signal», — цитирует NYT президента Signal Foundation Мередит Уиттакер. Она призвала людей использовать функцию, которая отправляет трафик через другой сервер, чтобы скрыть его источник и место назначения.

▪️Представитель Telegram признал, что ничего нельзя сделать для маскировки трафика, но сообщил, что люди могут использовать созданные мессенджером функции, чтобы затруднить идентификацию и отслеживание трафика. WhatsApp высказал опасения, что инструменты наблюдения представляют собой «серьезную угрозу конфиденциальности людей во всем мире» и что компания будет продолжать защищать личные разговоры.

▪️Некоторые из описанных инструментов наблюдения уже начали распространяться за пределы России. Производители стремятся продавать свою продукцию в Восточной Европе и Центральной Азии, а также в Африке, на Ближнем Востоке и в Южной Америке. В январе Citizen Lab сообщала, что российские разработки уже используютс в Иране и в оккупированных Россией регионах Украины.

Контекст. В феврале США ввели санкции против ряда компаний и россиян, которые причастны к разработке программного обеспечения для СОРМ — Системы технических средств для обеспечения функций оперативно-разыскных мероприятий. По данным американских властей, СОРМ используют для «подавления несогласных», а компания «Цитадель» занимает 60–80% рынка СОРМ.

Из статьи 2013 года.

Похоже вчерашняя паника от скуки какого-то журналиста случилась

Современным борцам за свободу достаточно того, что в описании мессенджера написано "безопасный".

Но, с другой стороны, радистка Кэт не выбрасывала радиостанцию после "любого выхода на связь", хотя риски у нее были существенно выше, чем у большинства из опасающихся утечек через мессенджер.

"Безопасность - величина, обратно пропорциональная удобству". И стоит только немного копнуть глубже, как окажется, что мессенджер - это далеко не самая единственная (и далеко не самая рискованная) проблема в вашей этой самой противоправной деятельности.

Если насчёт Телеги есть сомнения, то Тор - это уже зарекомендовавший себя инструмент поиска преступников (в связке с биткоином). А где есть бэкдор - там, рано или поздно, он будет доступен не только американцам.

Пол-интела свалило в Ядро. Они же понимают, что их процессоры не только в Газпроме и банках работать будут?

Мораль: не надо на панике ничего делать

Так что это чаще всего не пресловутые "ключи шифрования телеги" и прочее волшебство, а неосторожность Васи и умение копаться в больших данных.

Всё это относится к российским реалиям. Что не только не отменяет, а возводит в куб старую байку про то, что "им доступно всё".

В стране со здоровой правовой системой с этими данными в суд не пойдёшь. Максимум, что можно ожидать - это повышенное внимание к персоне.

В нездоровой стране появление на таком радаре повлечёт визит в 6 утра с нахождением пакета хз с чем в доме.

Нацистов из mad crowd ещё в начале нулевых вычислили по телефон, пробили телефоны в сотах рядом с трупами, нашли пару общих телефонов (какая то девушка кого то из банды), ну и раскрутили.

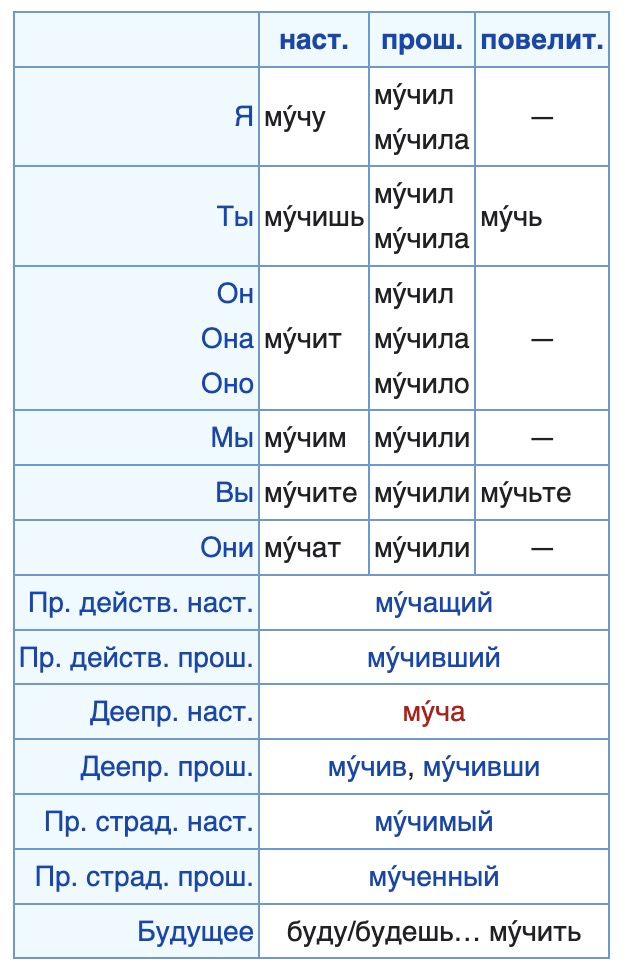

1. выпуск клонов сим-карты (если аккаунт привязан к телефону)

2. анализ потоков трафика

Проблемы пункта 1: во-первых SIM-карта может быть хрен знает кого (ее еще найти и идентифицировать надо для начала), может быть не российской или вообще виртуальной, она ведь нужна только как фактор аутентификации. Если вы ожидаете потенциальной прослушки то скорее всего так и будет. Ну и сам факт выпуска клона карты в интересах спецслужб... это явно не для массовых случаев, а те десятки людей которым это грозит я думаю что в курсе что делать.

Проблемы пункта 2: анализ потоков трафика бесполезен по отношению к сообщениям, голосовым сообщениям, сообщениям с вложениями и т.д. Вы сможете максимум узнать, что данный пользователь использует телеграм или сигнал. Сопоставить временные метки отправки и получения сообщений нереально, даже если вы вдруг имеете доступ к логам соединений всех сотовых и проводных операторов РФ (а я тоже не верю в существование такой супер big-data'ы на данном этапе).

Если месседжеры не используют прямые соединения peer-to-peer (я честно говоря не уверен что их сейчас кто-то использует, да и есть технические ограничения в виде повсеместного NATа), то искать можно только по временным меткам сессий.

Теоретически обладая указанной выше биг-датой можно пробовать ловить голосовые и видео-звонки, на основании начала-окончания звонка (наверное как-то можно выделить шифрованный real-time трафик из прочего трафика того же телеграмма).

Но как я уже сказал, не верю я в существование такой общей near real-time БД для поиска и аналитики сейчас в РФ. Дорого, сложно, малополезно. Во-вторых только для голоса, сообщения мимо. В-третьих VPNы - это ставит крест на выделении голосового трафика и на какой-либо возможности корреляции сессий пользователей.

Короче я бы сказал, что доступные сейчас ФСБ данные могут позволить _подтвердить_ факт коммуникаций голосом\видео между конкретными людьми, если за ними уже установлена слежка, их устройства уже известны и их трафик уже специально отслеживают.

А Салтыковой легче жучка поставить, чтобы просто услышать открытым текстом: Вася, это Вася, мне кажется нас спалили, когда мы последний раз военкомат поджигали. Ну и потом уже по почкам и т.д.

Просто будет корелляция между входящими и исходящими, примерно равными по объёму порциями трафика с сервером мессенджера, близкими по времени.

Известно, что похожая задача решена для того, чтобы определить, к какому сайту на территории РФ обращался пользователь VPN (в том числе заграничного) с территории РФ. Именно по объему трафика и временнЫм совпадениям сессий

- Господин Шапиро? Вас из "Моссада" беспокоят.

- Я знаю.

- Откуда?

- Вы на выключенный мобильник дозвонились.

Ну, и в 2000м на контору, в которой я немного работал тогда, наехали таможенники и СБУ за какие-то там махинации с растаможкой. Мое дело было сторона, но технический директор перед разговором просил не просто выключить телефон, но и вынуть аккумулятор (в тогдашних телефонах это делалось легко и невозбранно) и уже в таком виде запереть телефон и батарею в металлический ящик. В соседнем здании. Здоровая паранойя.

— Нет, с чего вы взяли?

— Так вы мне на выключенный телефон дозвонились!

— Нет, это Эппл, мы новые фичи тестируем...

Я тогда (стык веков) зачем-то отключал телефон на ночь, и вопрос подъёма на работу был актуален. Специально проверял, помню, зазвонит ли будильник если телефон выключить.

Хотя, мне казалось, что это такая общая фишка для тех телефонов.

С будильником все понятно, там стоит Real Time Clock (RTC) IC, это второй-третий этап после моргания светодиодом на ардуине ( или на стареньком Cray computer, если вдруг от дедушки достался)

Нет.

Полагаю, у Samsung'ов в этом плане всё точно так же.

На конкретном примере от знакомого, который корпоративный юрист, адвокат.

У него в прошлом году был клиент (компания), которая возбудила дело против своего бывшего сотрудника, который по мнению компании украл ее технические разработки.

Эта компания обратилась с заявлением не только в суд, но в Offices of the United States Attorneys.

И уже на очной ставке, до суда, когда этот гражданин пытался отрицать факт кражи, prosecutor выложил всю его переписку из «защищенных» мессенджеров WhatsApp, Telegram, и Signal.

И не только переписку, а и файлы, геолокацию (что он отправлял из офиса).

Я его (знакомого адвоката) спросил, что это, наверное, всё было по постановлению суда. На что он ответил, что сам был в шоке, но это было в рамках оперативных досудебных следственных действий, и что его коллеги уже не раз сталкивались с подобным.

Не знаю как в РФ, Украине, и ЕС, но в США дела обстоят примерно так.

...

То, что вы рассказываете - это немного другое. Если суд или иной госорган постановил предоставить информацию - то многие компании подчиняются, да.

Другая ситуация, если в компании была придумана какая-то слежка и подсудимый сам с ней согласился подписывая контракт на работу.

То есть все можно объяснить проще, чем «Большой Американский Брат видит все сообщения в твоем мессенджере». Брат может быть маленьким и корпоративным

Другой разговор, что если товарищ делал это с рабочего компа, то там следящее ПО могло логировать и кнопки, и чтение файла тем или иным приложением...

По крайней мере сами они пользуются именно Телегой. Хотя очевидно, будет надо - всю переписку достанут.

Полагаю, программное обеспечение для Телеграм просто дороже.

Сеть и оборудование компании тут совершенно не нужно.

не знаю, что так удивило NYT в 2023 года, когда я лично в 2017-18 (не помню точно) "держал в руках" распечатку от одного из мобильных операторов с информацией не только с каким номером общался через один из мессенджеров абонент со своего телефона, но и то, что номер мессенджера у него не совпадал с номером на его сим карте.

Да, ВПН не даст возможности копаться оператору в такой информации. Ну или я просто не видел такой "впновской" распечатки 😉

Первое - сравнительно легко, особенно при помощи провайдеров, второе - невообразимо сложно, если вообще возможно (пока нет даже сообщений об этом, только методами, которые скорее основаны на человеческом факторе, чем технологиях).

Вася подписан на канал, где была новость со ссылкой на другой канал, где опорочили СВО. Петя отправлял файлы Васе и Даше.

Вопрос:

Арестуют ли Дашу?

В то время, как тебе открыт весь мир и ты можешь бесконечно его улучшать, они выбирают вот это.

Как мне сказала недавно живущая в России мать, "Каждый думает столько о себе". Вот и эти программисты все измеряют личной сиеминутной выгодой, хотя лишают и себя, и своих детей будущего. Но они по крайней до войны все поголовно были уверены, что если что, всегда из России (которую сами же создали) смогут уехать.

Информация - это оружие. У государства и его представителей должно быть оружие. Если вы внимательно присмотритесь к полицейским, увидите, что у них есть оружие. И да, применяют они его порой не по делу. И государство, как правило, коррумпировано в той или иной степени. Ну, отберем у полиции оружие. Станет ли лучше? Я бы хотел жить в мире, где это так. Но в том мире, наверное, у полиции уже нет оружия. И самой полиции нет.

А для сложных случаев, когда дубинок не хватает (как, например, на Фолклендах), у Великобритании есть и другие механизмы принуждения.

А пока Англию тоже вычеркиваем.

Другое дело, что власти используют инструмент не только для канонической борьбы с плохишами, а и для борьбы с инакомыслием, неугодными и вообще все, что сочтут нужным.

То есть проблема не в программистах, а в использовании их продукта.

Ну примерно как молотком можно забивать гвозди, строя дом, а можно - черепа в подворотне ради ограбления. Молоток при этом просто инструмент, а вот держащая его рука...

Разумного баланса между свободами личности и ограничениями оных со стороны власти не существует. Поэтому одни изобретают всякие норы и шифры, а другие - инструменты для слежки.

nytimes.pressreader.com

Смотрите, действительно, в общей "базе данных" логов можно выбрать следующие факты: "Абонент А" инициировал RTP-сессию класса "звонок в телегам" и у такого звонка действительно есть по меньшей мере два параметра, которые маловероятны для другого абонента — это время начала и конца звонка с точностью до десятых долей секунды. Если мы по этой же базе данных поищем что-то очень похожее, то с большой долей вероятности можно утверждать, что найденный есть "абонент Б", которому, собственно, и звонил абонент А.

Тут, правда, есть много допущений, а именно:

а. Очевидно, что такая схема не сработает, если это просто сообщение. Ну, просто потому, что десятки миллионов пользователей генерируют миллиарды событий, которые сами по себе могут быть и не уникальны. То есть, это если и сработает, то только для звонков

б. Если у мусоров есть логи обоих абонентов. Ну, то есть, если вы звоните кому-то, кто за границей, то мусор увидит только одну сессию. Логи второй ему будут недоступны.

Подключение через VPN тоже годится — ни один мусор точно ничего в VPN не получит.

в. Я не особо верю, что существует _объединенная_ "яровая" со сквозным поиском. Ну, то есть, если у "абонента А" оператор, например, Билайн, а у "абонента Б" — Мегафон, то у мусора есть техническая возможность сопоставить такие звонки у разных операторов. Теоретически, конечно, можно отправить запрос с ТЗ "найти все сессии с такой-то длинной в такие-то таймстампы", но на практике это так себе инструмент "биг-даты".

Итого: такого рода системы, мягко говоря, не дешевые. Ну, просто пердставьте, что вам нужно искать соответствия в БД логов десятка операторов с десятками же миллионов юзеров. Да даже просто административно: туда написать, сюда написать, проконтролировать исполнение, согласовать все форматы ответов, то это точно история не массовая. Ну, десятки запросов в день. Ну, сотни. На тысячах запросов эта тележка уже не поедет.

Но главное — а ради чего это всё? Чтобы узнать, что Навальный звонил Волкову по телеграму во столько-то? Согласитесь, что так себе знание, которое можно предположить и без вот этого всего.

Ну, то есть, мне кажется, овчинка выделки не стоит.

Хотя, с другой стороны — такую схему можно применять где-то на войне и таким образом ловить шпиёнов. Теоретически.

Ну, потому что практически — шпиён, в среднем, довольно умный (тупых шпионов быстро ловят) и включит VPN хотя бы. Или, что гораздо вероятнее — не станет балоболить голосом, а тупо отправит GPS-координаты обычным сообщением, которое, как мы выяснили, поймать практически невозможно.

ОБЩИЙ ВЫВОД: используйте VPN даже для мессенджеров и все у вас будет хорошо.

- вышеописанная задача для BigData - тьфу, делается одной левой и может работать практически в реальном времени. И стОит гроши. Вы как видно просто не представляете себе прогресс в этой области за последние лет десять (в качестве иллюстрации: все эти генеративные системы искусственного интеллекта были бы невозможны, если бы не этот прогресс). Так что если кому-то потребуется прочесать базы данных от провайдеров в поисках совпадений, это будет сделано без всяких проблем и очень быстро. Имейте в виду.

- многие VPN собирают логи и радостно предоставляют их по запросам "силовиков". Так что если в самом деле важно скрыть свою активность, следует выбирать VPN с особенным тщанием.

То же самое касается VPN. Можно примерно прикинуть, на каком по счету запросе иностранный владелец VPN пошлет на хрен отечественные органы. Даже если этот владелец VPN по прежнему сливает инфу российским органам (что сомнительно для западных компаний по нынешним временам, например)

- вышеописанная задача для BigData - тьфу, делается одной левой и может работать практически в реальном времени. И стОит гроши.

Энигму тоже когда-то считали невскрываемой...

Специалист в другом сомневается — есть ли у органов возможность в автоматическом режиме обрабатывать логи всех провайдеров?

Думаю, подобную фичу со временем введут.

У них была ещё одна идея, но:

Microsoft Kaizala прекратит свое существование 31 августа 2023 г.

Тимз по ходу все используют. Если надо что-то сказать, только лично. А можно ли украдкой писать не телефон, не знаю -- примут ли это в суде.

Гугловский Мит, который мы используем, в разы удобнее и что самое смешное – безопаснее.

А для работы штука на самом деле достаточно удобная, хотя и неповоротливая и не без недостатков. За все эти годы в силу того, что заказчики разное пользуют, приходилось пользоваться обширным зоопарком приложений конференций, а внутри конторы до Тимс было решение от Циско - Джаббер/ВебЭкс, а до этого уже и не помню что. Так тимс вполне ок. Файлы шарим, экраны шарим, чаты, каналы, митинги - да ради бога. А то, что ограниченно, так оно не в принципе ограниченно, а в конкретных конфигурациях. Типа выхода на pstn для внешних звонков или передача файлов между пользователями разных организаций. Для дома не вижу большого смысла юзать, хотя можно. А для работы норм.

jabber кстати не от Циско – это протокол мессенджеров.

21.09.2008

Компания Cisco объявила о заключении соглашения о приобретении фирмы Jabber, Inc, курирующей разработку протокола для обмена мгновенными сообщениями XMPP и владеющей торговой маркой Jabber.

https://www.cisco.com/c/en/us/products/unified-communications/jabber/index.html

Нет. Не перепутал.

Extensible Messaging and Presence Protocol (XMPP, originally named Jabber[1]) is an open communication protocol designed for instant messaging (IM), presence information, and contact list maintenance.

en.wikipedia.org

а народ то не в курсе...

Кстати, если организаторы митингов не разобрались, что в Тимс есть звуковой сигнал при подключении к конференции, можете показать им эту ссылку - Can't turn off 'ding' notification sound when someone joins meeting. Там про отключение звука, а не включение, но пункты в меню показаны.